GCPはGoogleが提供するパブリッククラウドサービスであり、世界的に需要が高まっています。パブリッククラウドといえばAWSが主流ではありますが、Googleが提供するGCPも人気があります。

GCPを利用するにあたっては、必ずセキュリティの考え方を理解しなければなりません。今回はこれからGCPを利用したい人に向けて、GCPのセキュリティについて解説します。

目次 <Contents>

GCPにおける責任共有モデル

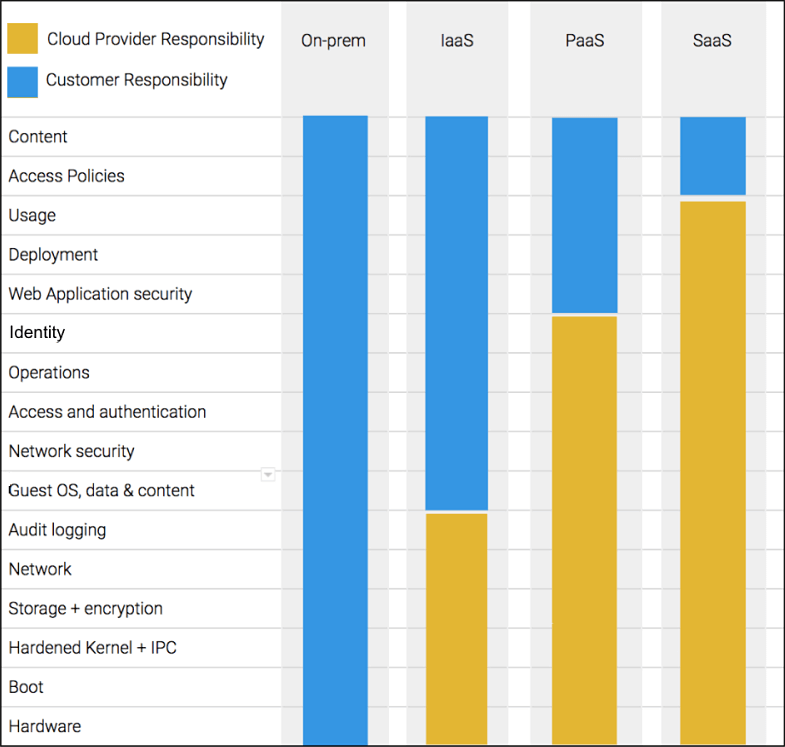

最初にGCPにおける責任共有モデルについて理解しておきましょう。簡単に説明すると、セキュリティのどの部分をGCPが担保し、どこから利用者が責任を持つ必要があるかの考え方です。

セキュリティルールの徹底

Googleはセキュリティを高めるために、全従業員に対してセキュリティルールの徹底を図っています。これはGCPの提供に限らず、社内での取り組みやすべてのサービスに対してです。これらのルールが徹底されていることで、人的なセキュリティトラブルが発生しないようになっています。

また、セキュリティルールは入社時など特定のタイミングのみで実施されるのではなく、継続的な研修によって徹底されています。そのため、GCPの責任範囲においてはセキュリティトラブルが起きないはずです。

責任共有モデル

GCPは提供するサービスのすべてについて責任を負うのではなく、利用者とGCPで責任を分担する考え方を採用しています。これはGCPに限らずパブリッククラウドでは一般的です。具体的な責任範囲はGCPの中でもどのサービスを利用するかに左右され、公式ドキュメントでは以下のとおり定義されています。

GCPのセキュリティ対策例

GCPはセキュリティを高めるためにいくつもの対策に取り組んでいます。これらのセキュリティ対策についてはGCPの責任で実施されるため、利用者側はセキュリティ対策を意識する必要はありません。

物理的な対策

データセンターやハードウェアなど、物理的なセキュリティ対策はGCPの責任で実施されます。本来ならば利用者側がデータセンターの手配から機器の取り扱いまで定義する必要がありますが、GCPならばその必要はありません。

Googleはデータセンターに様々な対策を施し、セキュリティが担保されるようになってます。例えば生体認証によりデータセンターへ入場できる人は制限され、カメラや金属探知機によって不正なものが持ち込まれないようになっています。

一般的なデータセンターよりも厳重な対策を取ることで、セキュリティをより高めているのです。

不正アクセス対策

GCPは不正なアクセスを防止するために「多層防御」の考え方を採用しています。これはGCPに限らず多くのIT企業において採用されています。

多層防御はその名のとおり、複数の防御層を重ねてセキュリティを高める考え方を指します。特定の不正アクセス対策に特化するのではなく、バランスよく重ねて対策するのです。

例えば、GCPではデータの保管場所・アクセスできる社員の分離・内部監査などによって多層防御を実現しています。こちらについても利用者が何かしらのセキュリティ対策を実施する必要はありません。

暗号化

データや通信は基本的に暗号化されているため、何かしらの理由で流出したとしても即時に情報漏洩とはなりません。

暗号化されたものが復号されない限り、その内容を解読することは不可能なのです。ストレージなどGCPに関連するサービスの大半は暗号化されるようになっているため、利用者は安心してデータの保管ができます。

ただ、ここで注意しておきたいのは、サービスによっては「暗号化するかどうか」を選択できる点です。このような選択肢が設けられている場合は、適切に設定することが求められます。設定ミスにより暗号化されていない場合は、トラブルが生じても利用者の責任で対応しなければなりません。

GCPのセキュリティ対策を施す際の基準

GCPでセキュリティ対策を施すならば、公式の文章を参照するのが無難であるため、以下に必ず目を通しましょう。

Google Cloud security foundations guide

GCPが提唱するベストプラクティスを踏まえ、アーキテクチャの観点からセキュリティを高めるための資料です。

GCPにはセキュリティを高めるためのサービスがいくつも存在しますが、ベストプラクティスに沿っていなければ効果が薄れてしまいます。そのため、まずはこちらに目を通して基本を押さえるようにすべきです。

また、この資料には設計のポイントや推奨される設定値だけではなく、設計のサンプルも掲載されています。どのような設定値にすればよいのか判断できない場合は、サンプルを踏まえて実装してみると良いでしょう。

Security Foundations Blueprint

これは上記の資料をサマリーした資料です。Google Cloud security foundations guideは設計の方針などが記載されており、テクニカルな内容が多く含まれています。セキュリティ部門や監査担当者などクラウド技術に長けていない人はこちらを参照すべきです。

サマリーされている資料であるため、具体的な設定値などは記載されていません。しかし、どのような考え方でセキュリティ対策を施せば良いのかは簡単に理解できる内容です。

GCPのセキュリティ設定で押さえるべきポイント

自分自身でGCPのセキュリティを高めるためにはいくつものポイントを押さえなければなりません。その中でも特に重要なものを 以下でご説明します。

Security Health Analyticsの利用

GCPの脆弱性、セキュリティ上の設定ミスを見つけるためにもSecurity Health Analyticsは必ず導入しましょう。これはSecurity Command Centerと呼ばれるセキュリティ対策サービスの一種で、簡単に導入できるものです。

具体的にどのようなセキュリティ対策ができるのかについては日々変化しているため、GCPの公式サイトを参照するようにしましょう。メジャーなサービスもマイナーなサービスも、Security Health Analyticsで脆弱性の検知が可能です。

二要素認証の活用

GCPにログインするにあたっては二要素認証を必ず活用するようにすべきです。ご説明のとおりGCPの責任範囲においては、担当者の管理などのセキュリティ対策が施されていますが、GCPコンソールなどは利用者の責任範囲です。

もし、IDやパスワードなどが流出してコンソールにログインされると、セキュリティ上の問題が起きるのは想像に難くありません。

しかし、GCPに極端な過失がない限りは利用者の責任となってしまいます。可能な限り自衛との観点から二要素認証を活用し、コンソールへの不正ログインを防がなければなりません。

まとめ

GCPで意識すべき セキュリティの基本についてご説明しました。

パブリッククラウドサービスであるため、セキュリティの仕組みについては必ず理解しなければなりません。

GCPが担保してくれない部分については自分自身でセキュリティ対策を施す必要があります。ただ、セキュリティを高めるためのサービスがいくつも提供されているため、それらを活用すれば簡単に実現可能です。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。 お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。

お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。 Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。

Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。