AWSでセキュリティを高めるサービスとして人気が高いものに「Amazon Inspector」があります。定期的なアップデートが繰り返されているサービスであり、導入している人も多いでしょう。

ただ、実際にAmazon Inspectorを利用していないと、どのようなサービスであるかイメージできないはずです。今回は、必須のサービスともいえるAmazon Inspectorについて基本知識から詳しく解説します。

目次 <Contents>

Amazon Inspectorとは

最初に、Amazon Inspectorがどのようなサービスであるのか理解を深めておきましょう。

Amazon Inspectorの概要

Amazon Inspectorは、EC2インスタンスやコンテナ、Lambda関数などのワークロードを自動的かつ継続的に監視する脆弱性管理サービスです。具体的には、ソフトウェアに脆弱性が含まれていないかどうかや意図しないネットワークの露出がないかをスキャンしてくれます。

また、スキャンするだけではなく、その結果をダッシュボードで分かりやすく示してくれることが特徴です。これにより、利用者は「どのような脆弱性を抱え、どのような対処を求められているか」を把握しやすくなります。また、影響を受けるリソースについて脆弱性の評価結果と修復ガイダンスを示してくれることも注目ポイントです。

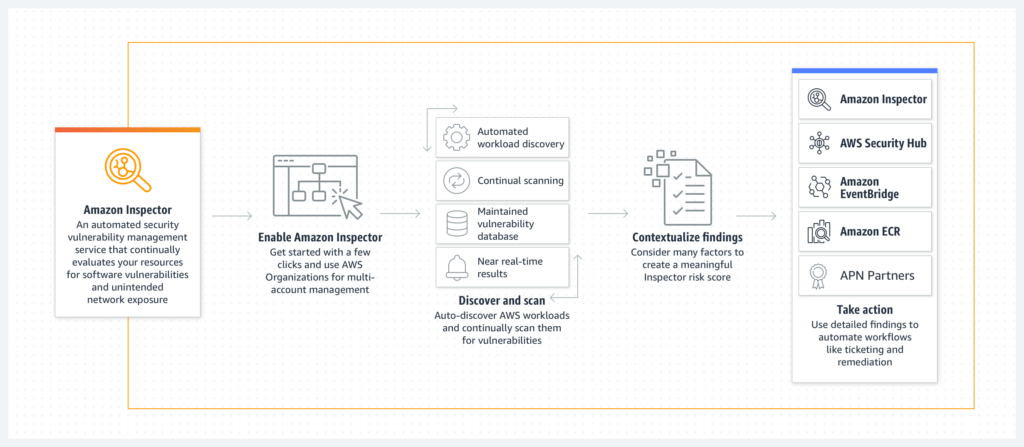

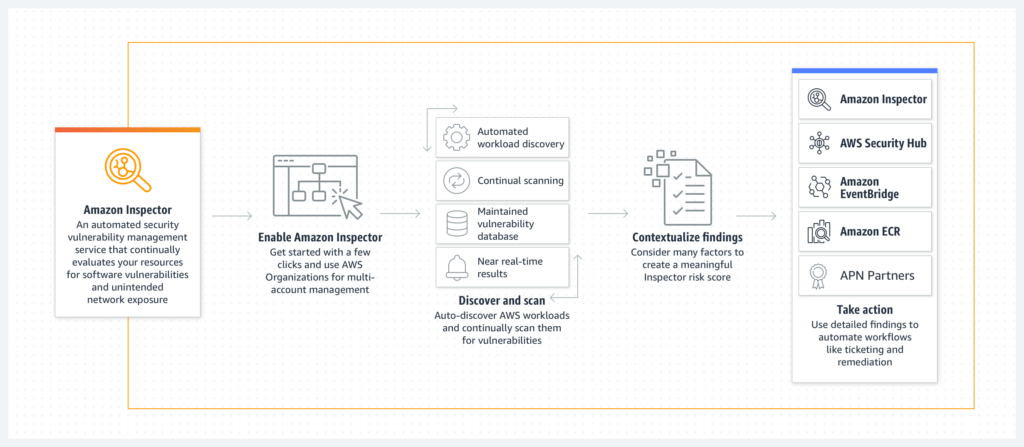

なお、ワークロードをスキャンする仕組みは、公式サイトによると図のとおりです。

自動的にワークロードを監視して、そこから必要に応じて通知、それを踏まえたアクションを取れることが示されています。

バージョンごとの違い

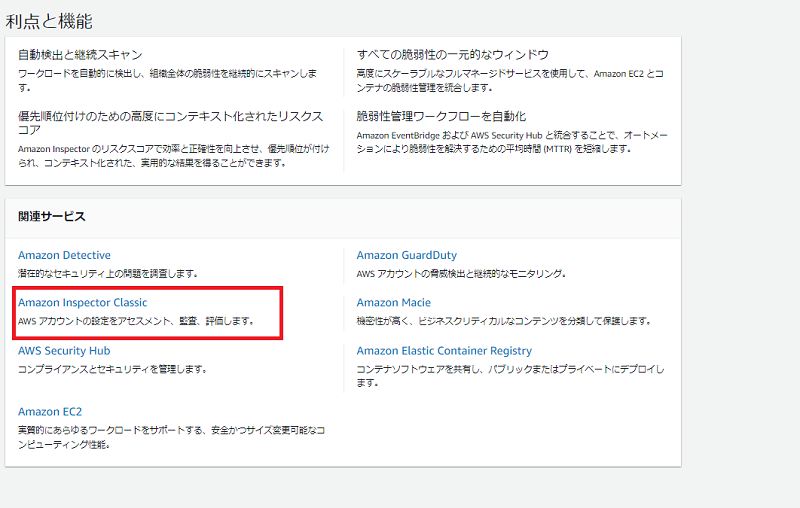

Amazon Inspectorを細分化すると「Amazon Inspector Classic」と「Amazon Inspector v2」と2つのバージョンがあります。現在は「Amazon Inspector」と表現するならば、2021年に公開された新しいバージョンであるv2を指すと理解しましょう。どちらのサービスも提供されているため、この記事でもv2を前提に解説します。

これらはサービス内容が大きく異なり、Classicからv2へと進化したことで、性能が大きくアップしました。例えば、スキャンエンジンはOSSからAWS独自のものに変化しています。いくつもの違いがあり、基本的にはv2が優れているため、これからAmazon Inspectorを導入するならば「Amazon Inspector」と記載されているサービスを使用すれば間違いありません。

なお、「Amazon Inspector Classic」は「Amazon Inspector」のサービスページからアクセスが可能です。

コンソール上部の検索窓ではヒットしない仕様となっているため、誤って接続する可能性は低いでしょう。

利用時の料金

Amazon Inspectorの利用料金は少し複雑であり、以下の観点から算出されます。

- 1ヶ月あたりのEC2スキャン:インスタンスごとに 1.512USD

- EC2インスタンスのオペレーティングシステムのCIS ベンチマーク評価:0.03USD 1 インスタンスあたりのアセスメント

- ECRコンテナイメージスキャン:イメージごとに 0.11USD

- Lambda関数の標準スキャン:0.36USD per Lambda 関数

- Lambda関数のコードスキャン:0.65USD per Lambda 関数

具体的な料金については見積もりツールを利用してみると良いでしょう。15日間の無料お試しも用意されているため、これを利用して料金を想定することも可能です。

Amazon Inspectorを導入するメリット

AWSでAmazon Inspectorを有効化することによって、どのようなメリットがあるか紹介します。

継続的な脆弱性のスキャン

Amazon Inspectorの大きなメリットが自動的に継続的な脆弱性のスキャンを実現してくれることです。自分たちで脆弱性のスキャンをスケジュール設定する必要はなく、何かしらリソースに変更があった場合は自動的にスキャンを実行します。事前にスキャン対象として設定しておけば、あとは放置しておいても差し支えありません。逆に、脆弱性を含めたテストを実施するなど、スキャンの対象外としたい場合は、それを設定することも可能です。

なお、スキャンについて理解すべきポイントとして、常時脆弱性をスキャンしているわけではありません。自動的に変更を検知して実行する仕組みであるため、変更を検知できなければ、脆弱性のスキャンが実行されません。とはいえ、基本的にインスタンスで新しいソフトウェアをインストールしたり、ワークロードを変更したりした場合は自動的にスキャンが実行されます。

インベントリの設定や収集

SSMエージェントを経由して情報が自動的に連携される仕組みとなっているため、インベントリなどを簡単に収集できます。脆弱性の評価などに利用する情報であり、収集に手間が掛からないことは一つのメリットです。

SSMを活用したデータの収集事態は、AWSでは当たり前の作業であり目新しくないでしょう。とはいえ、自動で設定されなければ、細かな設定を入れ込む必要があり、どうしても手間が発生します。その点で最初からSSMエージェントを利用したデータの収集に対応していることは一種のメリットと考えてよいでしょう。

リアルタイムなメトリクス反映

継続的なスキャンによって得られた結果は、ほぼリアルタイムで閲覧できるようになっています。サービスを有効化しているアカウントの状況や各種インスタンスやリポジトリなど、Amazon Inspectorがアクティブに設定されている対象について細かく表示される仕組みです。これによって、何かしら問題が生じた際は、速やかに対応できるようになっています。

なお、メトリクスの表示などモニタリングは、基本的に全てのリソースに対して推奨されています。そのため、有効化していない場合は、有効化を推奨するメッセージが表示される仕組みです。上記で述べたとおり、意図的に除外設定している場合を除いて、もしモニタリングが漏れているものがあれば、アクティブにしておきましょう。

他のサービスとの連携を想定

基本的に収集された情報は丸々のコンソールに集約されます。あるいは、SSMエージェントを経由して、CloudWatchなどに集約される仕組みです。

ただ、それだけではなくコンソールに集約された情報は、さまざま活用できます。例えば「AWS Security Hub」へ連携して、セキュリティを高めることが可能です。また「Amazon EventBridge」でトリガーを検知できるため、Lambda関数を利用して何かしらアクションを起こしたりSNSを利用して関係者に通知したりもできます。これにより、脆弱性を検知した際の自動化を実現できるでしょう。

Amazon Inspectorを有効化する方法

続いては、皆さんの環境でAmazon Inspectorを使いこなすために具体的に有効化する手順を解説します。

サービスの利用開始

まずは、AWSのコンソール画面から「Amazon Inspector」と検索し、サービスのトップ画面を出しましょう。「使用を開始する」のボタンをクリックします。

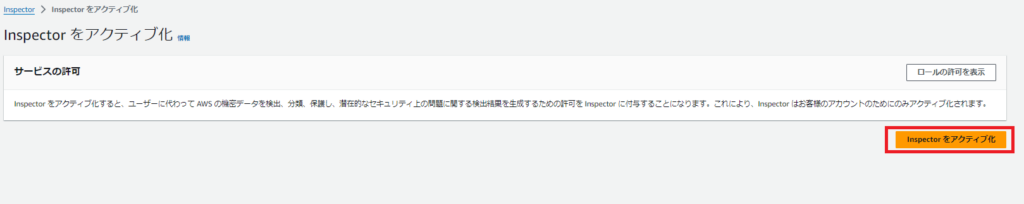

続いて「Inspectorをアクティブ化」をクリックします。もし、どのようなロールの許可を付与するのか把握したいならば、ロールの許可を表示で確認しておきましょう。

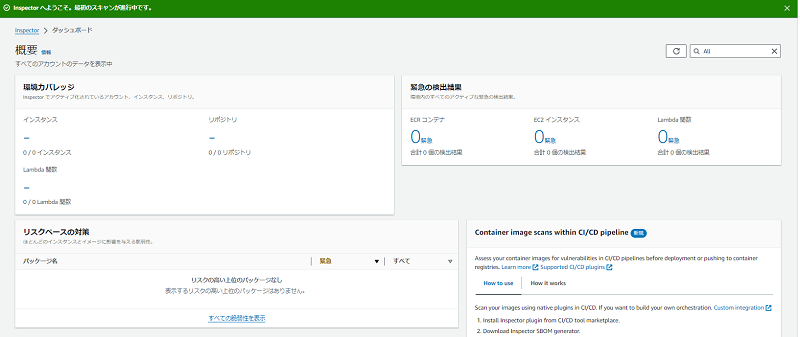

しばらく内部的に処理が動き少々画面が停止します。その後、以下のとおりダッシュボードが表示されれば、Amazon Inspectorの有効化は成功です。

有効化してすぐの場合、画像のとおりインスタンスの進捗が0%となっています。最初のスキャンが、進行していくとこちらが増えていくため、スキャンが完了するまで待機しましょう。

スキャン結果の確認

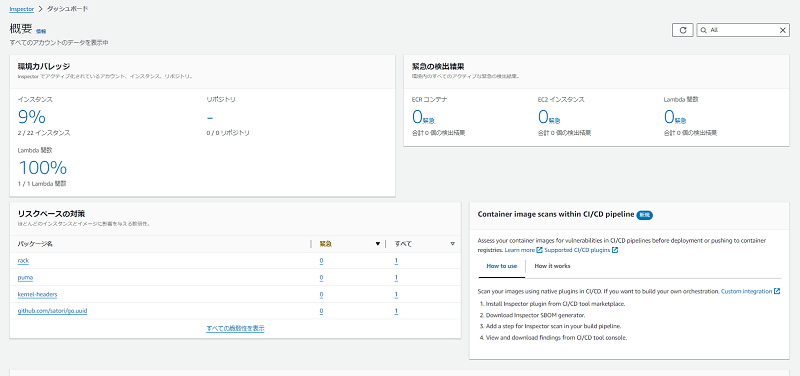

今回は、上記の状態から、EC2インスタンスを2つ立ち上げ、Lambda関数を1つ追加しました。それぞれのスキャンが完了すると、以下のように表示されます。

インスタンスは起動していないと継続的なスキャンの対象とならないため、その点は注意しておきましょう。なお、Amazon Inspectorを利用するためには、SSMエージェントがインストールされている必要があります。現在公開されているAMIの多くは、最初からエージェントが導入されていますが、もし導入されていない場合は追加で導入しなければなりません。

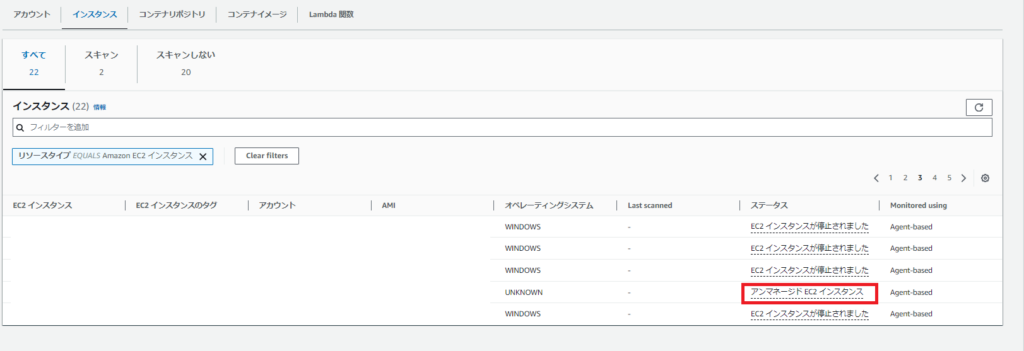

もし、導入していないインスタンスをAmazon Inspectorでスキャンしようとしても、以下のとおり「アンマネージドEC2インスタンス」と表示されます。

スキャンが完了したらば、脆弱性が存在しないかどうかの確認が必要です。検出結果の「インスタンス別」から、状況を確認してみましょう。

今回はテスト用に新しくサーバーを立ち上げたため、非常に多くの脆弱性が検知されています。脆弱性の詳細については割愛しますが、それぞれを詳細に確認し、必要に応じて対処していかなければなりません。

続いて「Lambda関数別」を確認すると、こちらは脆弱性が表示されていません。非常にシンプルで、脆弱性のない関数を作成したため、脆弱性がないのです。検出結果がない場合は、このような画面が表示されます。

まとめ

有効化するだけで自動的に脆弱性をスキャンしてくれるAmazon Inspectorを解説しました。ECインスタンスやLambda関数、ワークロードなど、AWSの利用者であれば利用する機会の多いものが監視の対象です。これらを利用しない人は一部であり、基本的には有効化しておいて良いサービスといえます。継続的な脆弱性の検知には料金が発生しますが、インスタンスの停止や除外などで料金の調節が可能です。

今の時代、脆弱性の見落としは外部からサイバー攻撃を受ける原因となりかねません。Amazon Inspectorを利用して早期に検知することを心がけ、情報漏洩などのトラブルを防ぐようにしてみましょう。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。 お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。

お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。 Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。

Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。